Inhaltsverzeichnis

Windows Server Update Services

Installation und Ersteinrichtung (Vorgehen)

- Produktauswahl treffen (siehe unten)

- Automatische Genehmigungen konfigurieren oder entfernen

- E-Mailbenachrichtigung aktivieren (falls gewünscht)

- Automatische Synchronisierung konfigurieren und durchführen/prüfen

- TLS aktivieren

- Gruppenrichtlinie erstellen und verlinken

Produktauswahl bei Windows 10 Clients

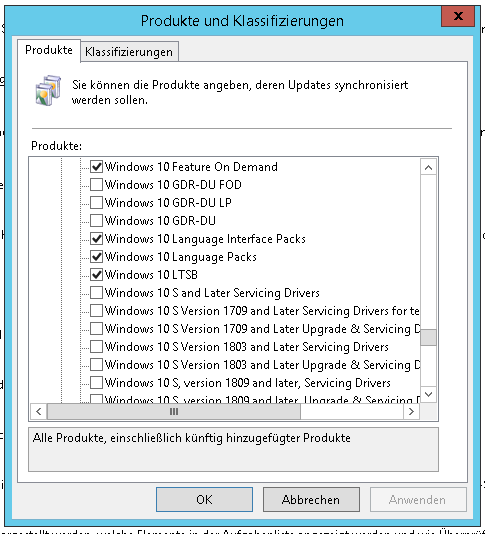

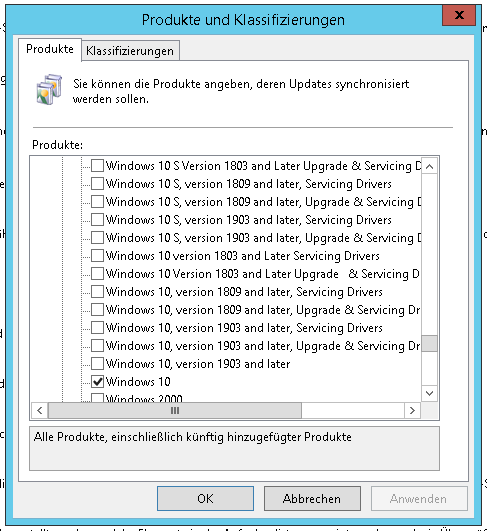

Produkte

Um Updates für Windows 10 Release 1903 oder höher zu verteilen, muss entsprechende separate Produktgruppe im WSUS aktiviert werden!

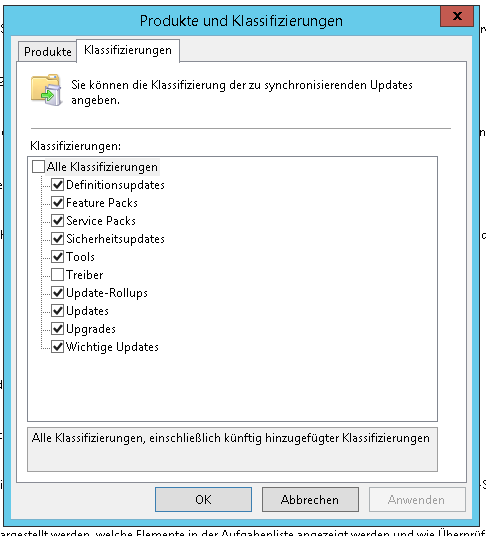

Klassifizierungen

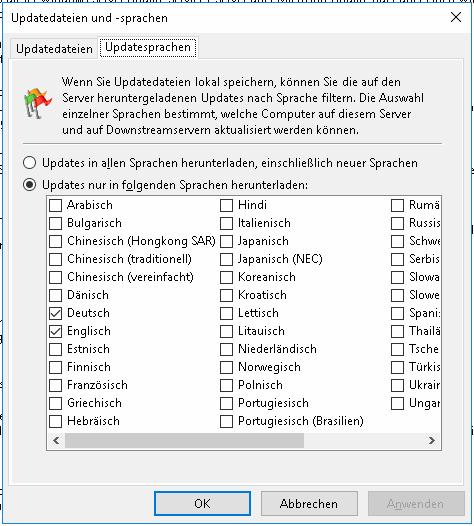

Sprachen

Ressourcenoptimierung (w3wp.exe 100% CPU bei W10 Clients/Server 2016 Clients)

Generelle Hardwareanforderungen bei Windows 10 Clients / Server 2016

- Mindestens 8 GB RAM

- Mindestens 2 CPU-Kerne

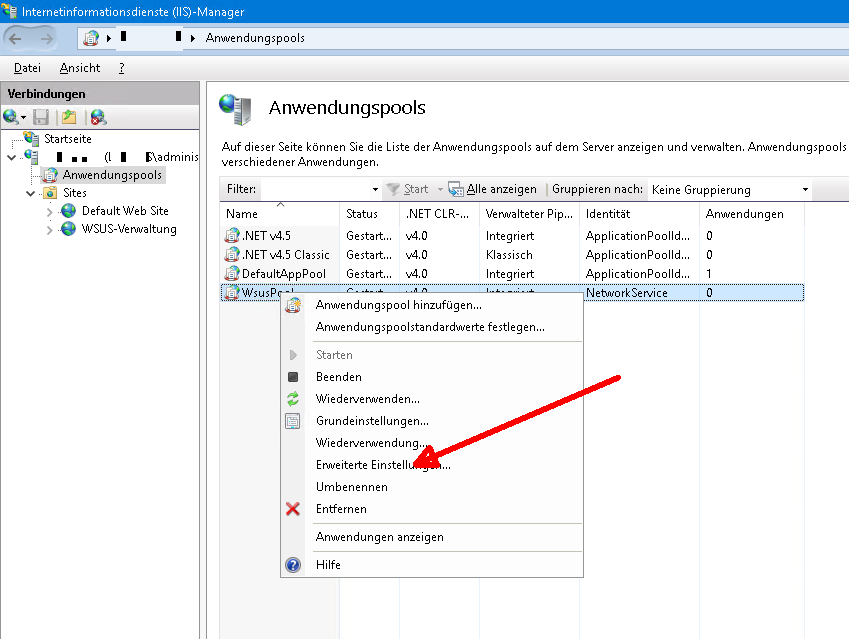

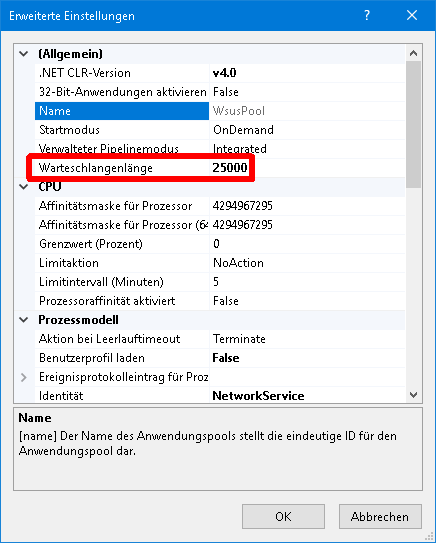

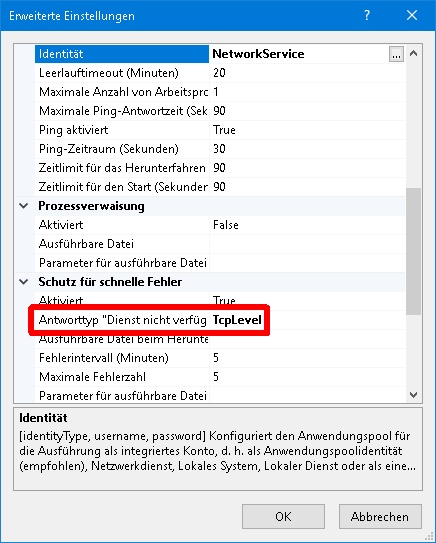

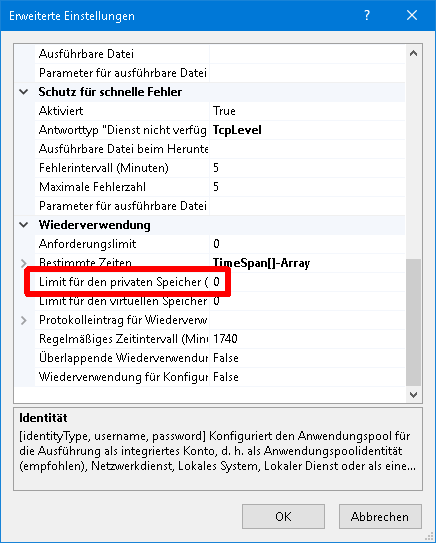

Anpassungen des IIS Anwendungspools

Server 2012: Feature Updates nicht möglich

Folgender MIME-Typ muss hinzugefügt werden:

| .esd | application/vnd.ms-cab-compressed |

WSUS über TLS

An dieser Stelle gehe ich davon aus, dass ein Zertifikat einer AD-CA für den Server bereits vorliegt.

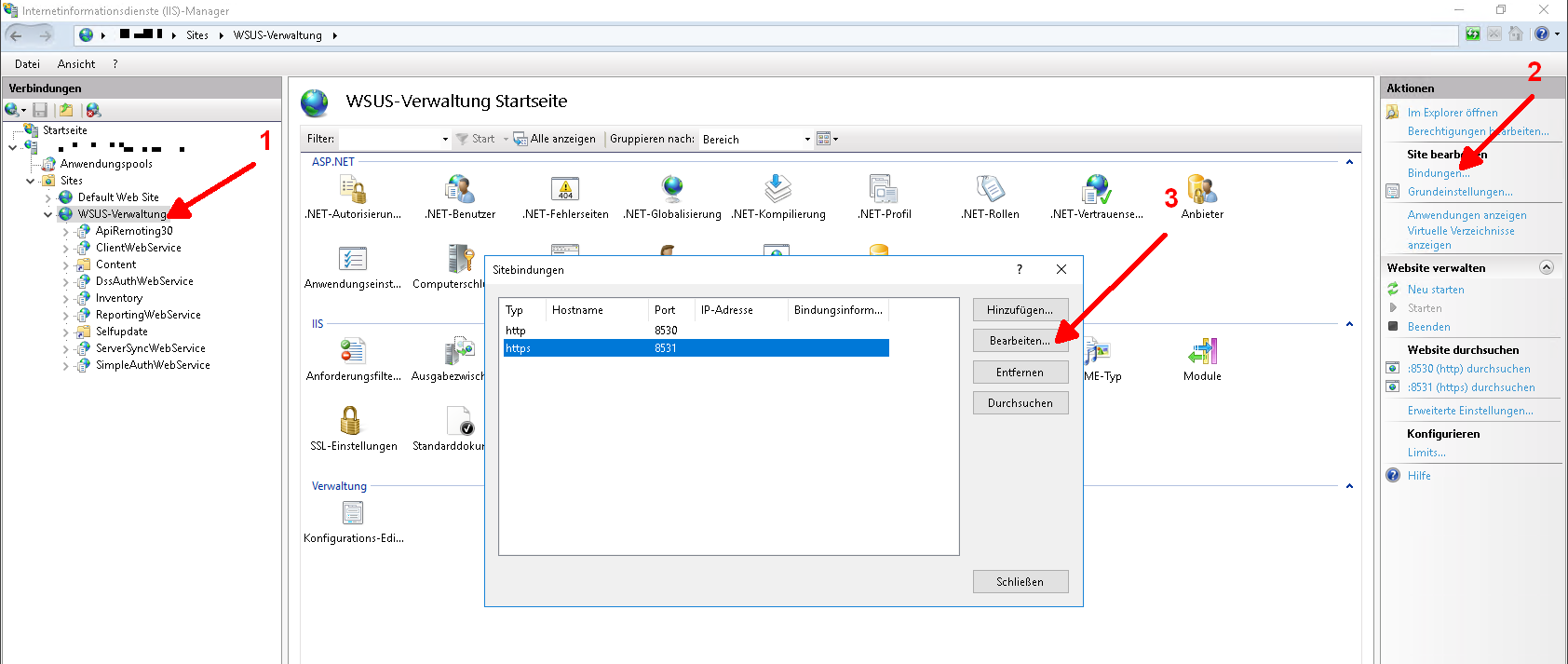

Innerhalb der IIS-Konsole:

- Die Site „WSUS-Verwaltung“ auswählen.

- Im rechten Frame „Bindungen“ wählen.

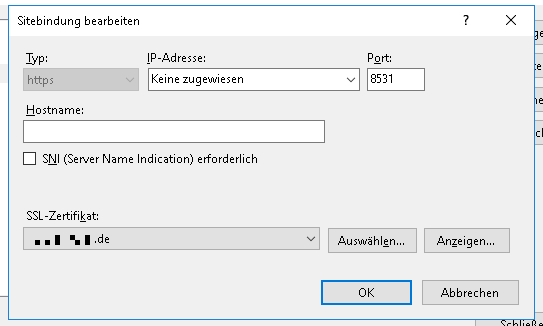

- Die HTTPS-Bindung auf den Port 8531 bearbeiten, darin das korrekte Zertifikat zuweisen.

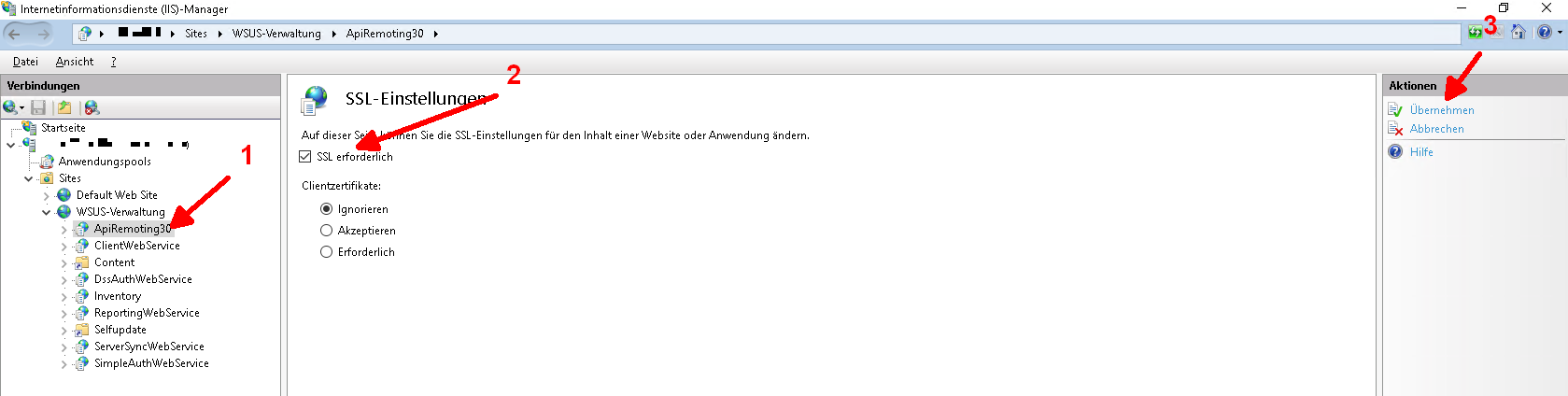

Für folgende virtuelle Verzeichnisse sollte nun die Kommunikation über SSL erzwungen werden:

- APIremoting30

- ClientWebService

- DSSAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

Dann bringen wir dem WSUS über seine API bei, dass er von nun an via SSL/TLS kommunizieren muss. Dazu geben wir in einer Admin-CMD folgende Befehle ein. Es muss der FQDN des Servers angegeben werden, auf den auch das Zertifikat ausgestellt worden ist.

cd %ProgramFiles%\Update Services\Tools\ wsusutil.exe configuressl FQDN-des-Servers

Windows 10 Feature installieren über WSUS: .NetFramework 3.5

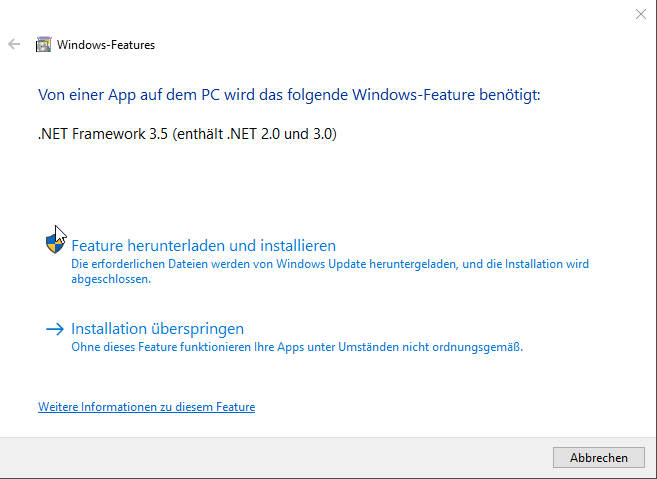

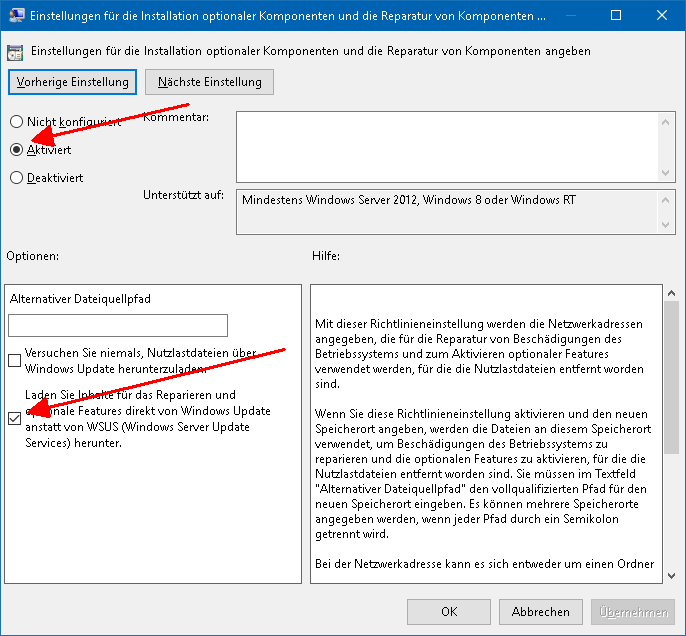

Ist ein Client mit dem WSUS verbunden, kann an der folgenden Stelle nicht einfach auf „Feature herunterladen und installieren“ geklickt werden. Der Client würde versuchen, die Installationsdaten vom WSUS zu laden, findet diese dort aber nicht.

Damit der Client für diese Ausnahme die Dateien wieder online beziehen kann, muss eine Option innerhalb der WSUS-GPO ausgerollt werden:

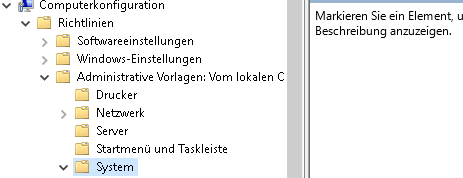

Computer Configuration → Policies → Administrative Templates → System

Verbindung zur DB über das Management Studio

Download des Management Studios:

Die Datenbank ist über folgende Sockets erreichbar:

WID-Datenbank (ab Server 2012)

\\.\pipe\microsoft##wid\tsql\query

SQL-Express-Datenbank (bis Server 2008 R2)

\\.\pipe\MSSQL$MICROSOFT##SSEE\sql\query